Alle Geräte im Netzwerk anzeigen - cmd Befehl IP-Scan

Die in diesem Beitrag zusammengestellten PowerShell-Befehle ermöglichen es, Geräte im lokalen Netzwerk anzuzeigen und machen spezielle Programme für das Scannen des Netzwerks normalerweise überflüssig.

Netzwerk Scan in PowerShell: Liste aller Netzwerkgeräte

#Foreach alle Klasse C:-Netze (/24)

$(Get-NetIPAddress | where-object {$_.PrefixLength -eq "24"}).IPAddress | Where-Object {$_ -like "*.*"} | % {

$netip="$($([IPAddress]$_).GetAddressBytes()[0]).$($([IPAddress]$_).GetAddressBytes()[1]).$($([IPAddress]$_).GetAddressBytes()[2])"

write-host "`n`nping C-Subnet $netip.1-254 ...`n"

1..254 | % {

(New-Object System.Net.NetworkInformation.Ping).SendPingAsync("$netip.$_","1000") | Out-Null

}

}

#warte bis arp-cache: complete

while ($(Get-NetNeighbor).state -eq "incomplete") {write-host "waiting";timeout 1 | out-null}

#Hostname hinzufügen und Ergebnis anzeigen

Get-NetNeighbor | Where-Object -Property state -ne Unreachable | where-object -property state -ne Permanent | select IPaddress,LinkLayerAddress,State, @{n="Hostname"; e={(Resolve-DnsName $_.IPaddress).NameHost}} | Out-GridView

Befehle in die Zwischenablage kopieren

Der Befehls-Block kann einfach in die Windows-PowerShell-Konsole eingefügt werden: Diesen dazu in die Zwischenablage kopieren.

Ein „Rechtsklick“ in der PowerShell fügt den Inhalt ein und startet die Befehle:

Was macht das Skript im Detail?

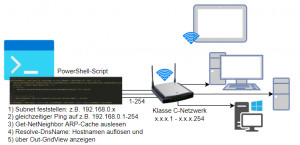

Der ARP-Cache listet alle Geräte, mit denen der PC kürzlich eine Netzwerkverbindung hatte. Für eine vollständige Auflistung aller Geräte im lokalen Netzwerk hilft es daher, vorab alle möglichen Adressen zu kontaktieren:

| Ping auf alle Geräte | Alle Geräte im Netzwerk mittels Ping-Befehl kontaktieren, damit der ARP-Cache befüllt wird. |

|---|---|

| ARP-Cache auslesen | Der Befehl Get-NetNeighbor zeigt den ARP-Cache und somit alle kontaktierten Geräte des lokalen Netzwerks. |

| Resolve-DnsName | Zusätzlich zur IP-Adresse kann mit Resolve-DnsName der Hostnamen zur Geräteliste hinzugefügt werden. |

| Out-GridView | Out-GridView in PowerShell zeigt die gesammelten Daten in einer interaktiven Tabelle. |

Dazu muss keine Software installiert werden.

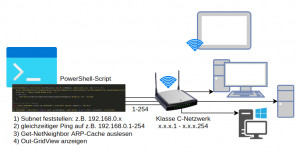

Die angeführten Befehle suchen nach allen vorhandenen Klasse C-Netzen, starten einen Ping auf deren Adressen (1..254) und zeigen die im ARP-Cache enthaltenen IP-Adressen inklusive Hostnamen als Out-GridView:

kann auch die weiter unten beschriebene Zeile in der Eingabeaufforderung verwendet werden: Eingabeaufforderung-ping-arp.

YouTube-Video

In folgendem YouTube-Video zeige ich die Befehle in Aktion:

Hintergrund: Netzwerk und Befehle im Detail

Was ist der ARP-Cache (Address Resolution Protocol)?

Rechner, die sich im selben IP Netzwerk – als Beispiel im Subnetz 192.168.0.x - befinden, kommunizieren direkt miteinander und benötigen dazu kein Gateway (=Router). Für die direkte Kommunikation werden die eindeutigen Netzwerkadressen der Geräte = MAC-Adressen verwendet. Damit die MAC-Adressen nicht ständig neu abgefragt werden müssen, werden diese von jedem Gerät eine gewisse Zeit im „ARP-Cache“ behalten. Der ARP-Cache listet alle IP- und MAC-Adressen des lokalen Netzes, mit denen der Computer eine Verbindung versucht hat, auch wenn diese beim eigentliche Verbindungsaufbau von der Firewall blockiert wurde.

Wie kann der ARP-Cache mit Windows PowerShell ausgelesen werden?

Der Inhalt des ARP-Cache kann in PowerShell über den Befehl „Get-NetNeighbor“ ausgelesen werden.

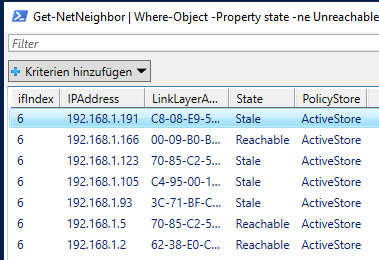

Get-NetNeighbor | Where-Object -Property state -ne Unreachable | where-object -property state -ne Permanent | Out-GridViewIn Kombination mit Out-GridView werden die Ergebnisse in einem Fenster ausgegeben, in dem diese durchsucht oder gefiltert werden können:

Get-NetNeighbor verhält sich gleich dem Arp-Befehl der Eingabeaufforderung. Eine Möglichkeit einen Verbindungsaufbau auf ein Gerät zu initiieren ist es, dieses anzupingen:

Ping auf eine Adresse

Ein Ping wird bekanntlich eingesetzt, um eine Verbindung zu einem einzelnen Rechner im Netzwerk zu prüfen: ping ZIELADRESSE, siehe auch: cmd Befehle Netzwerk (IP) - Beispiele Windows. Dabei spielt es keine Rolle, ob sich das Gerät im lokalen LAN oder in einem anderen Subnetz befindet, also über das Gateway (Router) erreichbar ist. Moderne Betriebssysteme, wie zum Beispiel Windows 10 / 11 blockieren die Antwort auf einen Ping-Befehl: ICMP wird von der Windows Firewall geblockt. Befindet sich der Rechner im selben Subnetz, wird die IP-Adresse auch bei einem gescheiterten Ping-Versuch in den ARP-Cache eingetragen, was wir uns zunutze machen können. Denn, versuchen wir auf alle möglichen Adressen des Subnetz einen „Ping“, sollten alle Geräte im ARP-Cache gelistet werden:

Ping-Versuch auf alle Adressen

Die oben angeführten PowerShell-Befehle erkennen automatisch alle Klasse-C-Netzwerke (/24 oder Subnet-Mask 255.255.255.0) und startet einen Ping auf deren Adressen: 1-254. Dank „System.Net.NetworkInformation.Ping“ und „SendPingAsync“ läuft der Ping gleichzeitig auf alle Geräte und das Skript kann sehr schnell zur Anzeige des ARP-Cache wechseln. Wie bereits beschrieben, spielt es für das Befüllen des ARP-Cache keine Rolle, ob der Rechner auf den Ping antwortet, oder nicht: Hauptsache es findet ein Verbindungsversuch statt.

Um ein anderes Netz als /24 zu pingen muss „PrefixLength“, die Start- und End-Werte: „1..254“ und eventuell das Befüllen der Variable „$netip“ entsprechend angepasst werden.

Ursprünglich habe ich den Ping mit Test-Connection und Start-Job getestet, der Overhead seitens PowerShell ist damit sehr hoch. PowerShell verbraucht mit Start-Job und Test-Connection relative viel CPU und RAM und benötigt ca. 2 Minuten um das Subnetz asynchron zu pingen, „System.Net.NetworkInformation.Ping“ und „SendPingAsync“ hingegen wenige Sekunden.

Wie kann der Hostname in Windows PowerShell ausgelesen werden?

Der Hostname kann mit dem Befehl „Resolve-DNSName“ herausgefunden werden.

PS C:\WINDOWS\system32> (Resolve-DnsName 192.168.1.191).NameHost

LGTV.lanIm obigen Beispiel übergibt Get-NetNeighbor die IP-Adresse an Resolve-DnsName und fügt diese vor der Ausgabe mit Out-GridView an die Anzeige hinzu.

Alternativ: Netzwerkadressen in der Eingabeaufforderung auslesen

In der Eingabeaufforderung alle Adressen des kompletten Netzes mit einer Zeile anpingen?

Der Ping-Befehl kann in der Eingabeaufforderung mit folgender Befehlszeile mehrfach in einer Schleife ausgeführt werden:

for /l %i in (1,1,255) DO @ping 192.168.0.%i -n 1 | find "Bytes="![]()

for /l %i in (1,1,255) bedeutet: beginnend von 1 in 1er-Schritten bis 255

@ping 192.168.0.%i -n 1 .. ist der eigentliche Ping Befehl (das @ unterdrückt die Ausgabe des Befehls) und mittels

| find "Bytes=" werden nur Zeilen, die „Bytes=" enthalten, die also auf den Ping antworten, angezeigt.

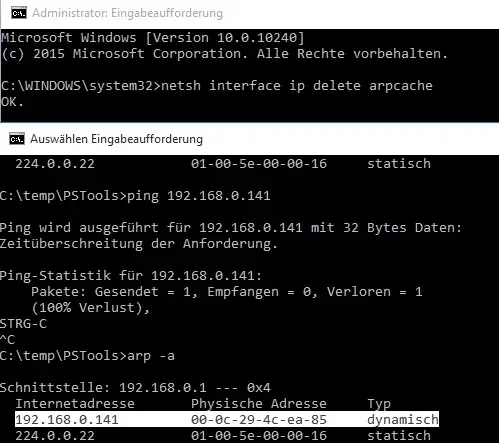

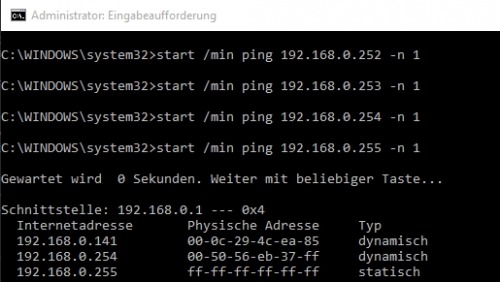

Scan mit aktivierter Firewall im lokalen LAN

Alternativ zum PowerShell Befehl Get-Netneighbor kann der ARP-Cache in der Eingabeaufforderung mittels arp -a angezeigt werden. Da der ARP-Cache für jeden Eintrag ein Timeout besitzt, werden nur neue Verbindungen angezeigt. Zusätzlich kann der Cache mit arp -d gelöscht werden.

Damit also alle Geräte angezeigt werden, kann vorab wieder ein „Ping“ auf alle Geräte ausgeführt werden.

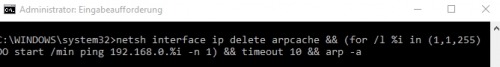

Die folgende Zeile in der Eingabeaufforderung startet einen Ping auf alle Adressen des kompletten Subnetz, wartet 10 Sekunden und zeigt den ARP-Cache an:

Folgende Befehlszeile listet auch Rechner des lokalen LAN, bei denen die Firewall eingeschaltet ist

(for /l %i in (1,1,255) DO start /min ping 192.168.0.%i -n 1) && timeout 10 && arp -a

Wenn sich der Rechner in einem anderen Subnetz befindet, kann die Befehlszeile natürlich entsprechend angepasst werden:

... in (1,1,255).. ping 192.168.0.%i ....

Legende:

Start- und Endwert for /l %i in (1,1,255) bedeutet: beginnend von 1 in 1er-Schritte bis 255

Subnetz also alles vor der Variable (1-255)

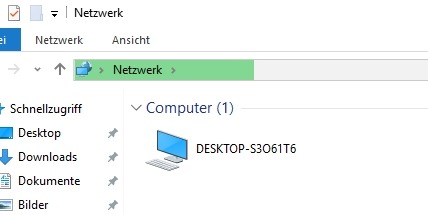

Wie können Netzwerkgeräte im Windows-Explorer angezeigt werden?

Die einfachste Variante, um Geräte im Netzwerk anzuzeigen, ist die Windows Explorer Option: „Netzwerkerkennung und Dateifreigabe aktivieren“. Windows 10/11 listet damit im Explorere Geräte im lokalen Netzwerk auf.

Die Option kann übrigens in der Systemsteuerung wieder deaktiviert werden:

Systemsteuerung\Alle Systemsteuerungselemente\Netzwerk- und Freigabecenter\Erweiterte Freigabeeinstellungen

Die Ausgabe der Netzwerkerkennung ist nicht vollständig, da Windows Rechner mit deaktivierter Netzwerkerkennung für andere nicht sichtbar sind.

Tools

Spezielle Tools liefern noch mehr Möglichkeiten und einen besseren Überblick als die Windows Bordmittel. Abhängig von der Arbeitsweise der Scanner liefern diese aber ähnliche Ergebnisse:

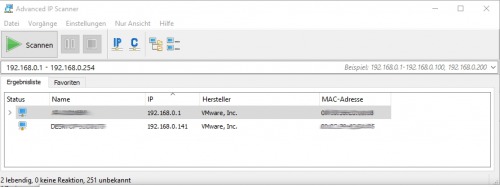

Advanced IP Scanner

Sehr einfacher und schneller IP Scanner. Der Advanced IP Scanner zeigt Namen, IP, Hersteller und MAC-Adresse aller Geräte im lokalen Netzwerk. Bei meinen Tests konnte der Advanced IP Scanner auch Windows 10 Rechner des lokalen Subnetz mit aktivierter Firewall erkennen.

Der Scanner liefert ähnliche Ergebnisse wie unsere ARP-Abfrage, zusätzlich aber noch den Hostnamen und anhand der MAC-Adresse den Hersteller. Weitere Informationen zur MAC-Adresse und zum Hersteller findest du hier: MAC-Adresse des PCs herausfinden - anzeigen.

| Programm | Advanced IP Scanner |

|---|---|

| aktuelle Version | 2.5.4594 |

| Hersteller | http://www.radmin.com/products/ipscanner/ |

| Lizenz | Freeware |

Ursprünglich habe ich hier auch noch den Angry IP Scanner vorgestellt, nachdem dieser als Voraussetzung JAVA benötigt, will ich den Scanner hier nicht mehr empfehlen.

Fazit

Die hier vorgestellten Befehle machen die Installation eines IP-Scanners für einen schnellen Überblick überflüssig. Eine einzige Befehlszeile in der Eingabeaufforderung oder eine Handvoll PowerShell-Befehle reichen, um alle Netzwerkgeräte im lokalen Netzwerk oder in einem anderen Subnetz aufzulisten. Mehr Komfort und eventuell mehr Details liefern dennoch spezielle Programme. Wer ein bestimmtes Gerät näher unter die Lupe nehmen will, kann dieses auf deren Netzwerkservices testen, siehe: Portscan Befehle.

({{pro_count}})

({{pro_count}})

{{percentage}} % positiv

({{con_count}})

({{con_count}})

DANKE für deine Bewertung!

Fragen / Kommentare

(sortiert nach Bewertung / Datum) [alle Kommentare(am besten bewertete zuerst)]

Vielen Dank für diese Seite! Mit dem obersten script wird vieles angezeigt, aber nicht der PC, auf dem das script läuft. Warum nicht?

Für die Liste wird der ARP-Cache ausgelesen. Der ARP-Cache wird für die Netzwerkkommunikation zu anderen Geräten verwendet, daher listet dieser auch nur andere Geräte.

Beitrag erstellt von Bernhard

Vielen Dank!

Beitrag erstellt von anonym

ich bin Chris Bob und mach grd eine Weiterbuidung als Netzwerktechniker LAN. Ich brauch bitte hilfe an meinem aufgabe zum thema Grundlagen der IPv4-Adressierung was sind die Hauptaufgaben ds IP-Protokolls? A:End zu End-Adressirung B: Flusskontrolle C : Fehlerkontrolle D:Fragmentierung bei Bedarf E:)End zu End-Verbindungsaufbau Lg Chris Bob

Hallo, kann man die Hostname-Abfrage eventuell auch in das PING-Skript direkt integrieren?

User: Missyip Werden im IP Range auch Geräte angezeigt die nichtmehr aktiv sind? Also Mal angemeldet waren?

Theoretisch ja, wenn sich diese noch im ARP-Cache befinden.

Beitrag erstellt von Bernhard

User: CNS Kann mir jemand helfen, IP Adresse von einem fake Profil auf Instagram rauszufinden. wenn ja bitte melden aydincansu@hotmail.de. Ich bin auch gerne bereit was zu zahlne. Danke

User: Para Ich suche vergebens nach einem CMD Befehl für die folgende Anwendung: Ich kenne den DNS Namen von einem anderen PC im eigenen LAN Netzwerk. Über die Eingabe des CMD Befehls mit DNS Namen will ich die IP Adresse des PCs angezeigt bekommen. Ipconfig und andere Befehle zeigen mir nur meinen eigenen PC an

User: derhacker gehtnich bekommen meldung i kann syntaktisch an dieser stelle nicht verwendet werden